SSL/TLS Bar Mitzvah Attack 漏洞 [ 受诫礼(BAR-MITZVAH) ]

来源:程序员人生 发布时间:2016-03-04 13:07:31 阅读次数:4880次

关于SSL/TLS最新漏洞“受戒礼”初步报告

文章: http://www.freebuf.com/articles/network/62442.html 做了详细的说明。

我的业务服务器为Tomcat ,按文中所说的方法增加配置并没有解决问题。然后我对配置做了简单删减后,问题解决。

说明以下:

对文中所说的 server.xml 中SSL connector 加入的内容:

SSLEnabled="true"sslEnabledProtocols="TLSv1,TLSv1.1,TLSv1.2"ciphers="TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_RSA_WITH_RC4_128_SHA,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,SSL_RSA_WITH_RC4_128_SHA"

我去掉了其中的 “TLS_ECDHE_RSA_WITH_RC4_128_SHA” 和 “SSL_RSA_WITH_RC4_128_SHA”

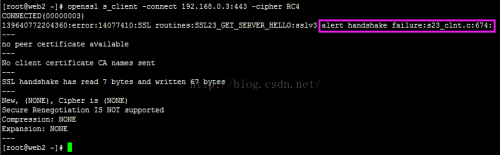

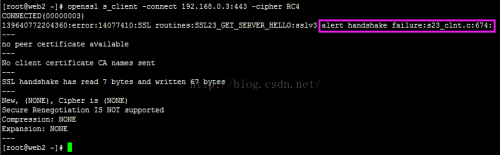

然后重新启动Tomcat后,使用命令 “openssl s_client -connect 192.168.0.3:443 -cipher RC4” 检测,肯定问题被解决,命令测试截图以下:

版权声明:本文为博主原创文章,未经博主允许不得转载。

生活不易,码农辛苦

如果您觉得本网站对您的学习有所帮助,可以手机扫描二维码进行捐赠