几周前,OpenSSL网站加密工具曝出的“Heartbleed”漏洞,已经将整个互联网安全领域震翻了一回,绝大多数网站也都在第一时间修复了它。但是一个新的问题又浮出了水面。一名安全研究人员发现了两款第三方安全登录协议上的漏洞,虽然当事人表示此漏洞的修复比OpenSSL的“Heartbleed”漏洞更困难,但业内人士认为此漏洞并不会对用户造成信息危害。

据Cnet报道,新加坡南洋理工大学一位名叫Wang Jing的博士生,发现了OAuth和OpenID开源登录工具的“隐蔽重定向”漏洞(Covert Redirect)。

利用这个漏洞,攻击者可以创建一个使用真实站点地址的弹出式登录窗口,而不是使用一个假的域名,以引诱上网者输入他们的个人信息。

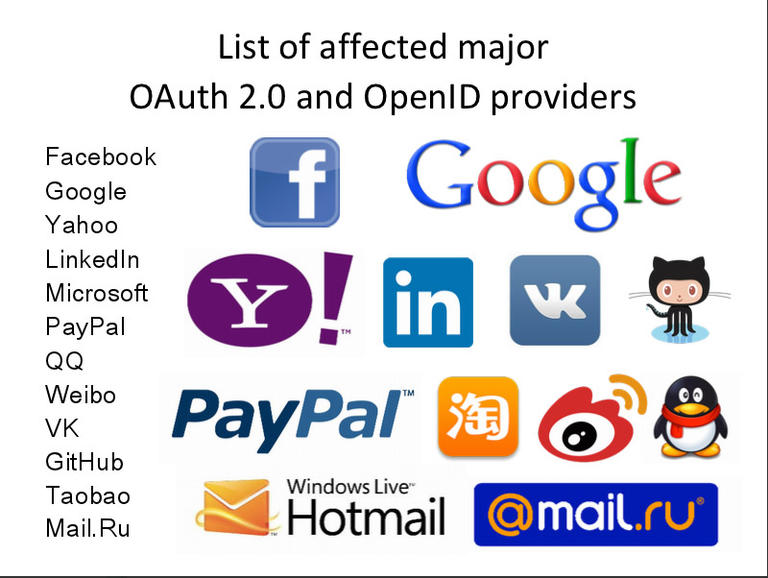

鉴于OAuth和OpenID被广泛用于各大公司,如微软、Facebook、Google、以及LinkedIn,Wang表示他已经向这些公司汇报了这一漏洞。

Wang声称,微软已经给出了答复,调查并证实该问题出在第三方系统,而不是该公司的自有站点。

Facebook也表示,“短期内仍无法完成完成这两个问题的修复工作,只得迫使每个应用程序平台采用白名单”。

至于Google,预计该公司会追踪OpenID的问题;而LinkedIn则声称它将很快在博客中说明这一问题。

讽刺的是,微软、Google、以及其它科技公司,在早几天才宣布了“资助开源安全系统研究,以避免又一个Heartbleed危机”的消息。(责编:周小璐)

原文链接:OAuth与OpenID登录工具曝出重大漏洞

相关科普:

OAuth、OAuth与OpenID区别和联系

OpenID简介

Google OAUTH + OpenID解决方案

Can someone explain the “Covert Redirect” vulnerability in OAuth and OpenID?

2014年5月7日星期三,我们特别请到了TryStack团队核心成员章津楠与TryStack首席公有云顾问吴